Succédant à des techniques plus rudimentaires comme celle de l’encre sympathique, les codes secrets chiffrés deviennent au XVIIIe siècle un élément-clé de l’espionnage. Selon le contexte, un dictionnaire peut être utilisé aussi bien pour élaborer un code que pour servir d’outil de cryptanalyse. Mode de correspondance privilégié de l’espion, le dictionnaire peut être aussi son point faible comme nous allons le constater dans quelques exemples historiques.

La Guerre d’indépendance américaine qui se double d’une guerre civile, est le théâtre d’une lutte intense mais méconnue entre espions et services de renseignements. Aigri et se jugeant mal récompensé de ses services, Benedict ARNOLD, un des grands généraux des Insurgents, décidant de trahir son camp au profit des Britanniques, entre en contact avec le général anglais Henry CLINTON. Une correspondance secrète va s’engager par l’entremise de John ANDRÉ, major dans la British Army et ancienne connaissance de la femme d’ARNOLD. C’est elle qui rédige les lettres sous la dictée de son mari, lequel, devenu entretemps commandant de West point, projette de livrer le fort à l’ennemi.

Après plusieurs essais, les deux conjurés adoptent comme clé de code plusieurs livres dont essentiellement un dictionnaire alors très répandu, l’Universal etymological english dictionary de Nathan BAILEY.

Les services américains n’auront pas le loisir de casser ce code puisque, le 20 septembre 1780, le major ANDRÉ qui regagne New-York avec les plans et les renseignements fournis en mains propres par ARNOLD est appréhendé par hasard. Apprenant son arrestation le général félon se réfugie chez les britanniques tandis que son malchanceux complice est condamné à mort.

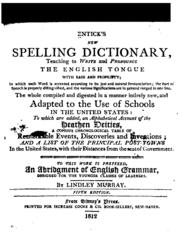

Coté indépendantiste, c’est également à partir d’un dictionnaire que le très efficace réseau d’espions du major Benjamin TALLMADGE, baptisé Culper ring, rédige ses rapports au moyen de répertoires ordonnés en plusieurs centaines de groupes qui utilisent des mots prélevés dans le New spelling dictionary de John ENTICK.

Ce dictionnaire semble décidemment prédestiné à cette fonction! En effet pendant les préparatifs de la bataille décisive de Yorktown durant l’été et l’automne 1781, les Américains mettent la main sur des documents anglais codés par le truchement de l’édition 1777 du même dictionnaire. En 1806, l’ex-vice-président Aaron BURR, désireux de s’emparer par la force de certains territoires pour constituer un état séparé dans le sud du pays, élabore avec son complice James WILKINSON, gouverneur de Louisiane, un système cryptographique qui recourt à nouveau au Dictionnaire d’ENTICK, édition 1800.

La faiblesse d’un code réside dans la nécessité pour les correspondants de disposer d’un lexique commun et, à moins de le connaître par cœur, d’un document de référence. Si celui-ci tombe entre de mauvaises mains, il devient une arme qui se retourne contre ses utilisateurs, tant que le secret du décryptage reste préservé.

C’est cette mésaventure qui arrive à l’armée allemande durant la Première guerre mondiale. Malgré des codes très élaborés, la pure malchance et l’efficacité des services de renseignements alliés font que l’Allemagne perd la guerre des codes secrets.

Le 26 août 1914, trois exemplaires d’un livre de code sont retrouvés sur le SMS Magdeburg, un navire échoué au cours d’une bataille navale avec la flotte russe. Un exemplaire transmis à l’amirauté britannique permettra de décrypter le code naval allemand sans que ses utilisateurs ne le soupçonnent.

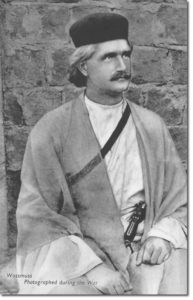

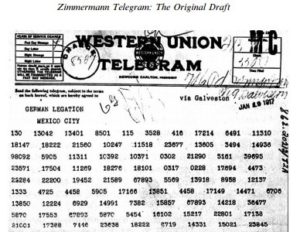

Un autre épisode va de nouveau donner l’avantage aux Britanniques. Afin de déstabiliser la région du golfe persique et de gêner l’approvisionnement en pétrole de l’armée anglaise, les services secrets allemands cherchent à fomenter des troubles en Perse, état censément neutre mais sous surveillance anglo-russe. Ils soudoient un personnage assez singulier, sorte de LAWRENCE d’Arabie version persane, Wilhelm WASSMUSS (ci-dessous à gauche) pour qu’il rallie différents chefs de tribus dans le but d’organiser une guérilla. En 1915, les Britanniques décident de proposer une récompense pour sa capture. Arrêté, WASSMUSS profite de l’inattention de ses geôliers, trop occupés à négocier la prime, pour s’enfuir. Ses bagages sont saisis et envoyés à Londres mais, stupidement, il va insister auprès des autorités pour que ses affaires lui soient retournées, attirant ainsi l’attention sur ce qu’elles renferment. C’est ainsi qu’un exemplaire du code 13040 est découvert par les autorités britanniques. A la même époque, un consul allemand est arrêté à Bushire avec deux dictionnaires codés permettant au Room 40 de décrypter des codes. En 1917, les services secrets ont également l’occasion d’intercepter et de déchiffrer le télégramme Zimmermann (ci-dessous à droite). Son contenu, communiqué aux Etats-Unis, créera un énorme scandale et préparera l’opinion publique américaine à l’entrée en guerre.

Autre cas de figure qui ne peut jamais être écarté : la clé d’un code peut être éventée par hasard ou par trahison. En 1850, des patriotes italiens créent un comité insurrectionnel destiné à préparer un soulèvement contre les troupes autrichiennes. Principale figure de ce cercle, Enrico TAZZOLI lance une série de souscriptions afin de pouvoir acheter des armes. Méticuleux et organisé, celui-ci, prêtre de son état, élabore un langage codé à partir de la prière du Pater noster, chaque lettre de le prière correspondant à un chiffre et générant ainsi un véritable lexique. Suite à une arrestation, la police autrichienne s’empare de TAZZOLI et saisit des documents codés, dont un registre dans lequel ce dernier référençait les donateurs et les sommes versées. C’est fortuitement, au bout de plusieurs mois, lors d’un interrogatoire “musclé” durant lequel le suspect crie “Pater noster” que le déclic se fait. Le carnet est alors déchiffré ; une centaine de souscripteurs sont arrêtés et les comploteurs exécutés.

Pour conclure, rappelons qu’à l’âge de l’informatique, théâtre permanent d’une guerre souterraine de codage et de décryptage, une des attaques favorite utilisée pour casser un mot de passe est désignée comme une “attaque par dictionnaire“. Partant du principe que la très grande majorité des gens adopte un mot de passe facile à retenir, un nom propre ou un mot commun, les casseurs de code utilisent un vaste dictionnaire, plus ou moins élaboré et le plus souvent combiné à des règles qui correspondent aux habitudes et aux techniques les plus courantes, dont tous les mots et combinaisons sont testés les uns après les autres. Un des logiciels les plus connus dans ce domaine est le John the ripper.

Si vous voulez poursuivre le voyage au pays de la cryptographie, il vous est possible de vous plonger dans la lecture, parfois un peu ardue mais toujours passionnante, de l’Histoire des codes secrets de Simon SINGH et de la Guerre des codes secrets (The code breakers en version originale) de David KAHN, datant de 1967 et traduit en 1980.